El phishing es uno de los ciberataques más comunes y utilizados y, pese a que muchos usuarios saben reconocerlo, se sigue empleando porque todavía hay quien que cae en la trampa, especialmente cuando se trata de ataques de phishing más sofisticados. En las siguientes líneas explicaremos qué es el phishing, cómo se lleva a cabo y cómo podemos protegernos ante él.

¿Qué es el phishing?

Si tuviéramos que dar una definición de phishing, diríamos que se trata de una técnica empleada por ciberdelincuentes para conseguir diferentes tipos de datos personales de sus víctimas, engañando a estas mediante el uso de emails, mensajes de texto o incluso llamadas telefónicas fraudulentas, a través de los cuales consiguen que las víctimas acaben dándoles la información que buscan.

El origen de la palabra «phishing» lo tenemos en la palabra inglesa «fishing», que significa pesca, ya que los «phishers», como se denomina a los ciberdelincuentes que emplean esta técnica, ponen un cebo para que sus víctimas piquen. Este cebo puede ser un supuesto problema con nuestro método de pago, nuestra cuenta de usuario, nuestro equipo o el haber ganado un supuesto sorteo.

El cebo empleado por los phishers es muy variado, aunque el más habitual suele ser aquel que nos apremia a llevar a cabo una acción para solucionar un problema, especialmente relacionado con cancelación de cuentas, tarjetas o con facturas pendientes de pago.

El principal objetivo de los ataques de phishing es el robo de datos de sus víctimas, para emplearlos con diferentes fines, como puede ser llevar a cabo un segundo ataque informático o venderlos, junto a los de otras víctimas, al mejor postor.

¿Cómo funciona un ataque de phishing?

El phishing emplea la ingeniería social para conseguir que las víctimas piquen en los emails o mensajes fraudulentos. Estos emails o mensajes se envían de forma masiva a cientos de direcciones de correos o números de teléfono (aunque hay un tipo de ataque de phishing más dirigido que no recurre al spam), a la espera de que las potenciales víctimas piquen.

Así, con mayor o menor acierto, los phishers tratan de suplantar la identidad de una organización a través de un email, mensaje de texto o llamada telefónica, en el que nos comunican que hay algún problema que debe solucionarse o que hemos ganado algo (el contenido del email o mensaje varía, pero estos son los más habituales), como por ejemplo, que nos van a cancelar la tarjeta de crédito, la cuenta de usuario, que tenemos un paquete pendiente de entrega, etc.

El email o mensaje incluye un enlace donde debemos pulsar para solucionar dicho problema. Este enlace nos conducirá a una web fraudulenta, pero que imitará (a veces con bastante similitud) a la web oficial de la organización. En esta web se nos pedirá que introduzcamos nuestros datos de usuario o nuestros datos personales, incluidos normalmente nuestros datos bancarios. También es posible que desde la web fraudulenta se descargue algún tipo de malware con el que los cibercriminales puedan acceder a la información almacenada de nuestro equipo.

En cualquier caso, una vez que la víctima introduce sus datos en la web fraudulenta, habrá dado al phishers lo que estaba buscando.

Técnicas y tipos de ataques phishing

Ahora que ya sabemos cómo funciona el phishing, vamos a describir algunos de los tipos de phishing más utilizados, para que así podáis reconocerlos y evitarlos.

Emails fraudulentos

Como decíamos, es la técnica más usada, realizar el ataque de phishing a través de correos electrónicos falsos, mediante un envío masivo de los mismos. Sus asuntos y contenido siempre tienen un carácter urgente, para que las víctimas más descuidadas o menos prudentes, acaben pinchando en el enlace y dando sus datos personales.

Como hemos visto, recurren a diferentes tipos de cebo, así podemos encontrar ataques de phishing protagonizados por Netflix, Amazon (el phishing en plataformas de streaming ha aumentado mucho en 2021), PayPal, diferentes entidades bancarias, servicios de paquetería, organismos públicos como Hacienda, la Seguridad Social o la DGT, y un largo etcétera.

Phishing de clonación

A través del phishing de clonación, el phisher copia un correo electrónico legítimo de una empresa o entidad pública, enviado con anterioridad y que incluía archivos adjuntos o enlaces; estos son manipulados por el phisher para incluir código malicioso o conducir a un sitio falso, y vuelve a enviar el email. Dado el parecido con los emails anteriores que han podido recibir las víctimas, es fácil que, si no se detienen a mirar la dirección del emisor, acaben cayendo en la trampa y descarguen los archivos o pinchen en el enlace.

Webs fraudulentas

Las webs fraudulentas son otra forma de llevar a cabo un ataque de phishing en informática; en este caso, el phisher recrea una web oficial (cuanto más dedicado sea, más indistinguible será la copia falsa de la web real), a esta web se puede llegar desde un enlace o porque ha escogido una URL similar, pero con alguna letra cambiada, de manera que una equivocación al escribir la dirección en el navegador puede conducir a ella también.

Una vez en la web, si la víctima introduce sus credenciales de usuario o sus datos en un formulario, el phisher se hará con ellos.

Inyección de contenido

A través de la inyección de contenido, el phisher cambia una parte del contenido de una web legítima, por uno que conduzca al usuario a una web controlada por él y en la que solicitará que introduzca información personal.

A través de motores de búsqueda

El phishing a través de motores búsqueda consiste en colocar como resultado de una búsqueda una supuesta web de venta de productos o servicios aparentemente legítimas y con precios bajos o más atractivos, con el fin de que las víctimas piquen y procedan a la compra, facilitando así a los phishers los datos de sus tarjetas bancarias.

Manipulación de enlaces

En combinación con la web fraudulenta, en la manipulación de enlaces lo que se hace es facilitar un enlace falso que lleva a esta a la víctima, desde un correo, redes sociales o incluso desde apps de mensajería como WhatsApp o Telegram. La web a la que se llega será prácticamente igual que la oficial y en ella habrá alguna opción o necesidad para introducir nuestros datos.

Spear phishing

A diferencia del phishing a través de spam, el spear phishing es un ataque selectivo, en el que el phisher envía un número menor de correos fraudulentos a unas víctimas seleccionadas y «estudiadas» previamente, para hacer del cebo algo mucho más convincente (es un ataque que lleva más tiempo y trabajo previo).

Si bien el mecanismo es el mismo, enviar un email falso imitando uno oficial, que incluya un enlace a un sitio falso para captar los datos, el objetivo suelen ser empleados o directivos de compañías, con el fin de conseguir credenciales para introducirse en la red interna y llevar a cabo otro tipo de ataque, como puede ser uno de ransomware.

Whaling

En línea con el spear phishing, puesto que se trata de un ataque de phishing más dirigido y suele emplear esta técnica para ello, el whaling tiene como objetivo altos cargos de una empresa, empleados o directivos con un gran nivel de acceso, para que al conseguir sus credenciales, los ciberdelincuentes puedan moverse libremente por la red interna de la compañía.

Malvertising

El malvertising o publicidad maliciosa consiste en añadir scripts activos en los anuncios o pop-ups de una web, para, normalmente, descargar desde ellos algún tipo de malware, aunque también puede usarse para conducir a los usuarios a una web fraudulenta, por ejemplo, de venta de productos con precios rebajados, para conseguir que la víctima pique y use su tarjeta bancaria para «comprar» ahí.

Secuestro de sesión

En el secuestro de sesión, también conocido como sniffing, el phisher piratea el mecanismo de control de sesión web para robar los datos de los usuarios, cuando estos los introducen en la web.

Cartas nigerianas

Las cartas nigerianas es una de las estafas más antiguas llevadas a cabo a través de email. Básicamente consiste en engañar a la víctima prometiéndole un considerable pago a cambio de su ayuda para sacar del país (al principio era Nigeria, pero se han ido «sumando» otros países) una determinada cantidad de dinero. El objetivo es conseguir o que la víctima adelante ciertas cantidades de dinero o que dé su número de su cuenta bancaria.

Vishing y Smishing, las variantes telefónicas

El vishing y el smishing son las variantes telefónicas del phishing, aunque las técnicas y objetivos son los mismos.

El vishing se lleva a cabo a través de una llamada telefónica, en la que el phisher se hará pasar por una compañía o entidad y nos dirá que hay algún problema con el servicio que nos prestan, el método de pago o similar. El objetivo es que les facilitemos nuestros datos personales e información bancaria.

Con los años, el vishing se ha ido perfeccionando y de usar números privados o muy largos, fácilmente reconocibles como una posible estafa, han pasado a usar números normales de móvil, con más posibilidades, al menos, de que cojamos la llamada.

El smishing, por su parte, es el phishing a través de SMS; se emplea sobre todo suplantando bancos o servicios de paquetería.

Ejemplos de phishing

A continuación dejamos algunos ejemplos de phishing para ilustrar lo visto en puntos anteriores y así poder reconocer estos ataques.

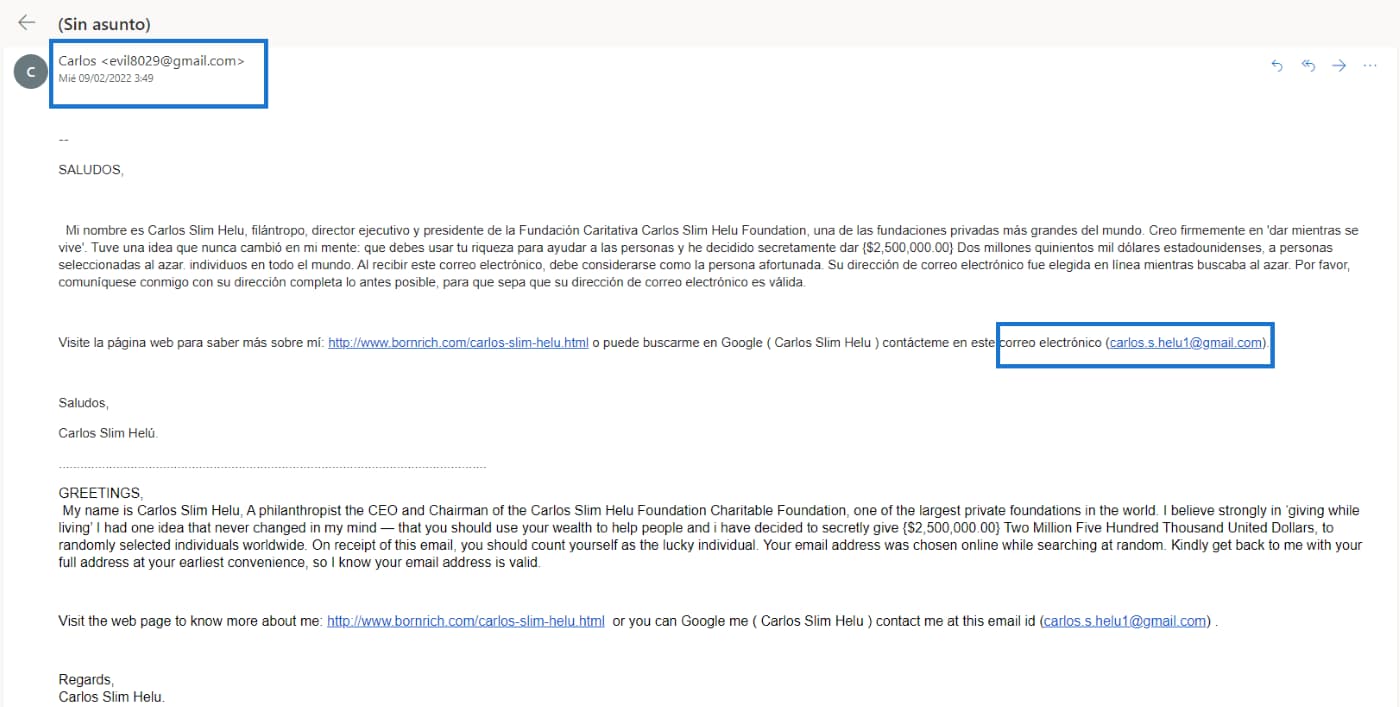

En este primer ejemplo tenemos un email fraudulento, que nos dice que nuestra cuenta de correo ha sido seleccionada para recibir 2.5 millones de dólares, lo único que debemos hacer es responder confirmando la dirección de correo. Las señales de alarma son bastante evidentes: no tiene asunto, supuestamente nos lo envía Carlos Slim, un conocido empresario mexicano, pero basta fijarse en la dirección de correo del emisor para darnos cuenta de que esta información es obviamente falsa.

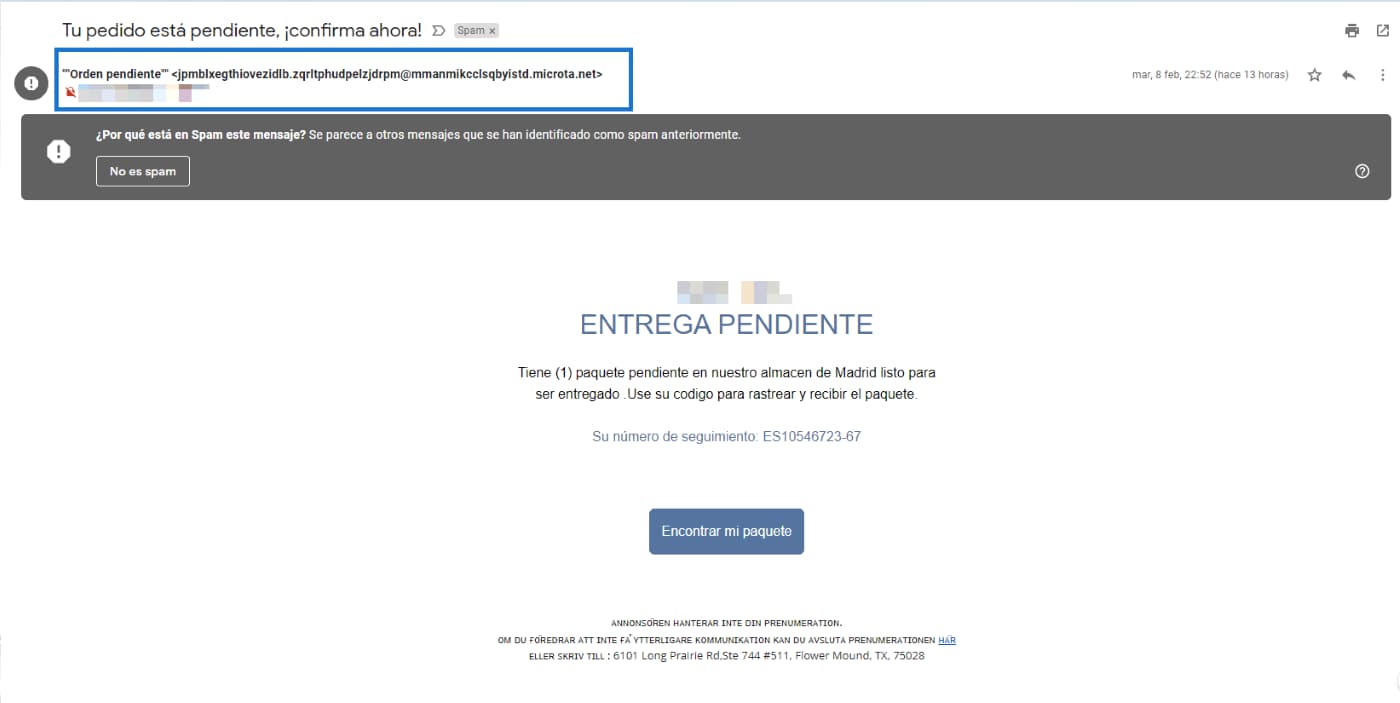

En el segundo ejemplo tenemos otro email falso, en este caso, nos avisan de que tenemos un paquete pendiente de recogida en su almacén, se nos proporciona un número de seguimiento y un enlace para encontrarlo. Si copiamos ese enlace y lo pasamos por un escáner de URL, como el de Virustotal, veremos como ya ha sido marcado como phishing. Nuevamente, la dirección del emisor es la pista que nos avisa de estar ante un intento de phishing.

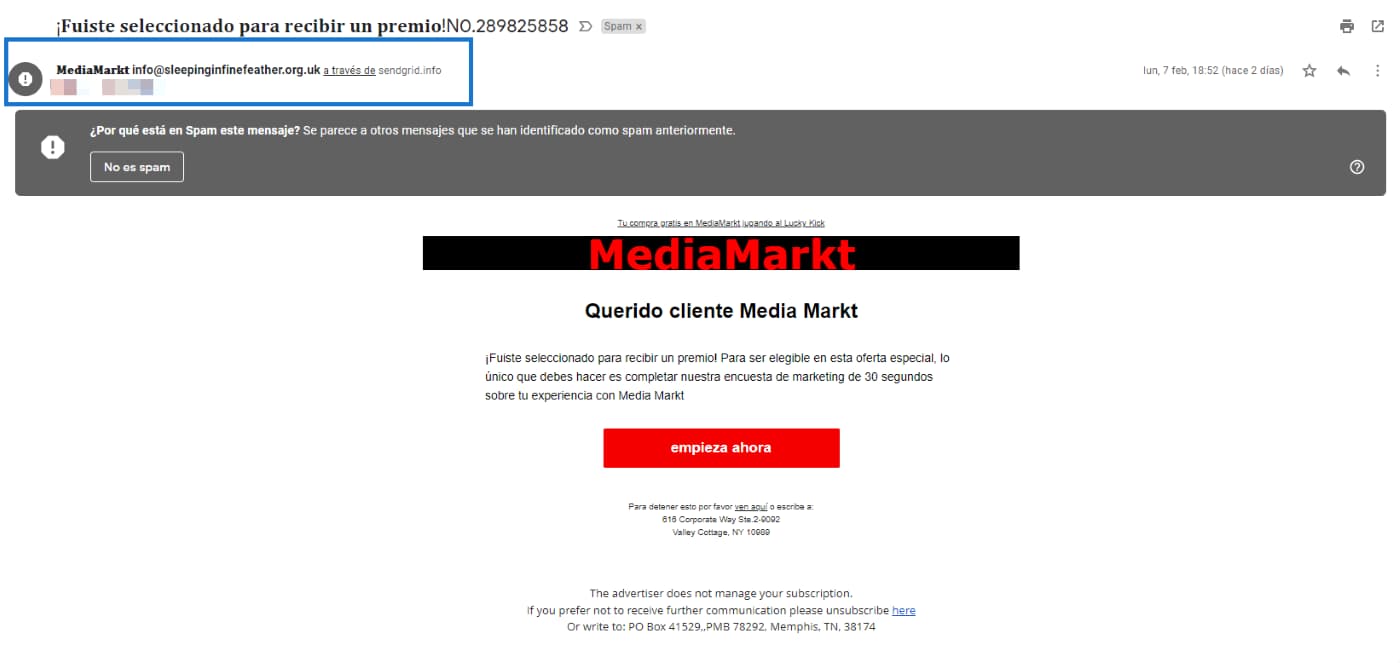

Otro email falso, esta vez para anunciarnos que hemos ganado un premio con Media Markt, pero si miramos la dirección del emisor, nos daremos cuenta de que desde Media Markt no nos llega precisamente este mensaje.

Consecuencias de sufrir un ataque de phishing

La principal consecuencia de sufrir un ataque de phishing es el robo de datos personales, que después pueden usados con otros fines, como ya dijimos, para venderlos en la dark web, usarlos para llevar a cabo fraudes mediante usurpación de identidad, robar cuentas de usuario o incluso robarnos dinero.

El phishing puede ser el primer paso de un ataque a mayor escala, especialmente cuando el objetivo son los empleados de una empresa, ya que a través de él, los cibercriminales pueden hacerse con credenciales de usuario e infiltrarse en la red interna de la compañía, desde donde podrán llevar a cabo otros ataques, como el secuestro de datos o ransomware o la exfiltración de datos, poniendo en riesgo la información confidencial que posee la empresa.

Cómo protegerse de los ataques de phishing

¿Cómo evitar el phishing? Siendo cuidadosos, porque los intentos de phishing siempre tienen alguna señal que los identifica, incluso los más cuidados.

Así, cuando recibamos emails o mensajes o llamadas que nos apremien a solucionar un supuesto problema, debemos desconfiar, especialmente si nos piden que facilitemos nuestros datos. Lo mejor que podemos hacer es comprobar en el sitio oficial o llamando a atención al cliente si ese problema es real, pero nunca pulsar en el enlace ofrecido.

Si hemos pinchado en un enlace, desde el correo o una red social o mensaje de WhatsApp, debemos comprobar que la web a la que hemos ido a parar es segura, fijándonos en si empieza por HTTPS, señal de que todo el contenido e información que circule a través de ella estará cifrada. Una página que empiece por HTTP no tiene por qué ser falsa siempre, pero si tenemos que introducir información personal, lo mejor es no hacerlo.

Aunque la mayoría de servicios de correo electrónico ya filtran el spam y con ello, los ataques de phishing, las empresas pueden habilitar más filtros en sentido, creando listas negras y blancas para bloquear o permitir determinadas direcciones de origen.

Si el contenido del mail puede parecer legítimo, comprobar la dirección del emisor, para contrastar el dominio con el dominio oficial o aplicar uno de estos cinco trucos para saber si un email es falso.

En definitiva, estar atentos y comprobar que el email o mensaje recibido es legítimo antes de pinchar en ningún enlace o facilitar ningún dato personal.

Escribe aquí tu comentario