Cada vez hay más dispositivos IoT conectados a la Red; smart TV, aspiradoras, impresoras, frigoríficos, juguetes inteligentes, coches, sistemas de domótica, etc. Y la digitalización que experimentan empresas y hogares no hará más que aumentar su número en los próximos años. Sin embargo, estos mismos dispositivos del internet de las cosas son los grandes olvidados cuando hablamos de ciberseguridad, convirtiéndolos así, y gracias a los buscadores de dispositivos IoT, en una puerta abierta a los ciberataques.

En este artículo explicaremos qué son estos buscadores, por qué representan un riesgo para nuestra privacidad y seguridad y cómo podemos minimizar esos riesgos.

¿Qué son los buscadores de dispositivos IoT?

Los buscadores de dispositivos IoT son motores de búsqueda en los que se indexan dispositivos conectados a internet. Es decir, que de la misma forma que Google busca e indexa páginas web, los buscadores de dispositivos IoT rastrean direcciones IP de dispositivos conectados y las indexan en el buscador.

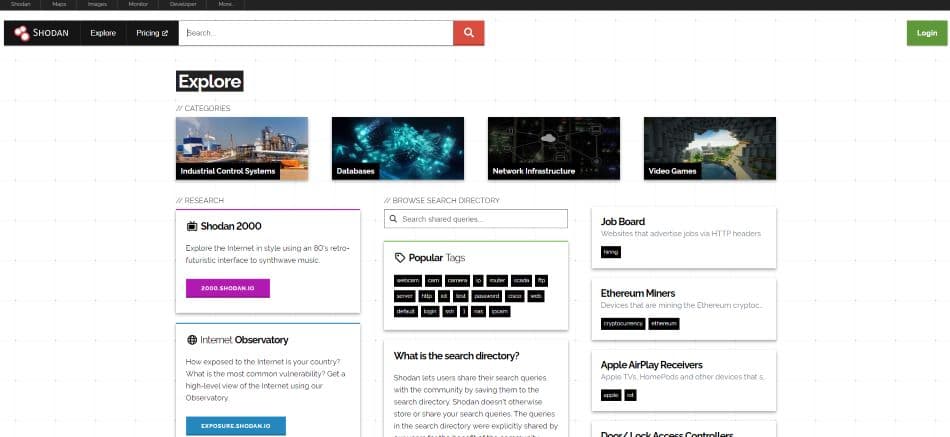

Shodan, GreyNoise, Onyphe, Censys, Zoomeye o BinaryEdge son los nombres de los buscadores de dispositivos IoT más conocidos, pero hay más. Y buscar dispositivos conectados en ellos no resulta muy complejo. Son utilizados con diferentes propósitos, muchos de ellos legítimos (por ejemplo, son una de las herramientas usadas por hackers éticos, para pruebas de pentesting y mejorar de la seguridad), pero también hay quien los usa para localizar objetivos vulnerables (especialmente cuando hablamos de dispositivos IoT de uso personal o doméstico) y a través de ellos poder ganar acceso a una red interna y el resto de dispositivos conectados a ella.

Como sabéis, los dispositivos IoT son todos aquellos aparatos electrónicos que se conectan a internet, recopilando y transfiriendo datos. Estos dispositivos, que van, como hemos visto en la introducción, desde una televisión inteligente o smart TV hasta una aspiradora, pasando por juguetes inteligentes o la impresora de la empresa, los conectamos a nuestra red doméstica o de la empresa y, a través del router, a internet sin preocuparnos mucho de si son seguros o vulnerables, incluso en no pocas ocasiones, ni siquiera los protegemos con contraseñas ni comprobamos si nuestro router tiene algún puerto abierto.

Esto sumado a un buscador de dispositivos conectados a internet, convierte a estos últimos en una puerta abierta al cibermundo y, por lo tanto, en objetivos para ciberataques.

¿Cómo funcionan los buscadores de dispositivos IoT?

Como hemos dicho, lo primero que hacen estos buscadores es registrar la Red en busca de dispositivos IoT conectados a ella para indexarlos, creando así una extensa base de datos, en la que es posible realizar una búsqueda utilizando diferentes palabras clave (como webcam, camera, ip, router, server, iot, password, etc.).

Señalar aquí, que es responsabilidad de los fabricantes de estos dispositivos tomar las medidas necesarias para que no acaben indexados en estos buscadores.

Aunque buscar en estos buscadores de dispositivos IoT no es exactamente igual a hacerlo en otros buscadores de internet, como Google o Bing, el funcionamiento no es muy diferente y prácticamente cualquier persona puede utilizarlos para localizar este tipo de dispositivos e incluso acceder a ellos (si no están protegidos debidamente), lo único que vamos a tener que hacer es registrarnos en ellos, en algunos tendremos que pagar una suscripción, y empezar a buscar.

Las búsquedas se realizan utilizando, como decíamos, palabras clave (solas o combinadas, por ejemplo, «webcam no password») y diferentes filtros. Dependiendo del buscador, se nos mostrará una lista con dispositivos, si pinchamos en uno, obtendremos un informe con información sobre dónde está conectado el dispositivo, qué puertos están abiertos, sus vulnerabilidades, el certificado SSL, etc.

Una vez localizado un dispositivo IoT, lo que se haga con esa información es cosa del usuario. Como decíamos, pueden ser usos completamente lícitos, pero también emplearse para fines menos éticos.

¿Qué riesgos suponen los buscadores de dispositivos IoT?

Como os podéis imaginar, el poder buscar dispositivos IoT vulnerables entraña diferentes tipos de riesgos, tanto para empresas como particulares, especialmente si no se ha protegido debidamente la red y el router.

De acuerdo a un informe del CCN-CERT, el objetivo de la mayor parte de los cibercriminales que recurren a los buscadores de dispositivos IoT es acceder a dichos dispositivos y hackearlos, para inutilizarlos y pedir un rescate económico a cambio de que vuelvan a funcionar.

Pero una vez se gana acceso a un dispositivo conectado, desde él es posible acceder a otros y al resto de la red interna o doméstica, lo que permite realizar otro tipo de ataques. Por ejemplo, pueden acceder a los ordenadores e infectarlos con malware para cifrar archivos y pedir un nuevo rescate o hacerse con nuestras contraseñas y acceder a nuestras cuentas de usuario.

También pueden acceder a las webcam y conseguir imágenes de sus víctimas y usarlas para extorsionarlas (especialmente si son imágenes íntimas o comprometidas). Las imágenes también pueden servir para saber cuándo las viviendas están vacías.

En definitiva, ganar acceso a un dispositivo IoT puede poner en riesgo nuestra privacidad y nuestra seguridad.

¿Qué medidas de seguridad adoptar para minimizar estos riesgos?

Una de las primeras medidas de seguridad que debemos considerar para minimizar los riesgos que suponen los dispositivos IoT y sus buscadores, es comprar y usar dispositivos de fabricantes de confianza y que se tomen en serio la ciberseguridad. Todavía no hay un sello o estándar que certifique que estos productos cuentan con las medidas de seguridad mínimas (aunque se está trabajando en ello en la UE), por lo que solo podemos recurrir a comprobar opiniones y testimonios en internet, para saber si el dispositivo que tenemos pensado adquirir ha sufrido hackeos u otros problemas de ciberseguridad.

Una vez que tenemos los dispositivos conectados en nuestra red, debemos reforzar las medidas de seguridad siguiendo los consejos habituales:

- Proteger la red WiFi y el router con contraseñas seguras y robustas.

- Comprobar el estado de los puertos del router.

- Tener un firewall.

- Mantener actualizados el firmware de los dispositivos IoT, así como el resto de equipos, programas y soluciones de seguridad.

- En la medida de lo posible configurar adecuadamente los dispositivos IoT.

- Si no estamos usando un dispositivo, apagarlo y, si ya no vamos a volverlo a usar, deshabilitarlo.

- Si es posible, no vincular entre sí los diferentes dispositivos IoT, para evitar que de uno se pueda llegar a otro y finalmente a un ordenador.

- Si es posible, instalar alguna solución de seguridad que incluya monitoreo y detección de intrusiones en la red.

Escribe aquí tu comentario