Utilizados muchas veces como si fueran sinónimos o de manera intercambiable, la identificación, autenticación y la autorización son conceptos diferentes, aunque relacionados entre sí, que debemos distinguir, especialmente en el ámbito de la ciberseguridad y de la protección de datos. En este artículo explicamos qué son la identificación y autenticación y la autorización, en qué se diferencian y cómo se relacionan entre sí.

Identificación, autenticación y autorización. Diferencias

Prácticamente cada día nos identificamos, autenticamos y recibimos autorización para acceder y usar diferentes sistemas y funcionalidades; lo hacemos cuando entramos a nuestra bandeja de correo electrónico, nuestro perfil en una red social o cuando queremos dejar un comentario en el artículo de un blog.

Son operaciones que se han vuelto tan habituales en nuestro día a día, que pocas veces les prestamos realmente atención, más allá de introducir la información que se nos pide en el proceso de identificación, autenticación y autorización. Y eso conlleva en que muchas veces usemos estos tres términos como si de sinónimos se tratarán, cuando en realidad, son diferentes acciones y procesos, relacionados entre sí, cómo veremos más adelante.

Así que veamos qué es cada uno de ellos:

- ¿Qué es la identificación?

La identificación es la acción o proceso de identificar a una persona o una cosa. Se trata de establecer la identidad de alguien o algo, por ejemplo, a través de un identificador único, como el DNI, el nombre de usuario o un número de teléfono.

- ¿Qué es la autenticación?

La autenticación es el proceso de probar la identidad de una persona, es decir, comprobar mediante factor y mecanismos de autenticación que la persona es quién dice ser. En el contexto de la ciberseguridad, es autenticar el identificador de un usuario. Para ello se puede usar uno o más de los siguientes factores de autenticación:

-

- Conocimiento: Algo solo la persona conoce, como una contraseña.

- Propiedad, algo que una persona posee, como un móvil.

- Parámetros biométricos, como la huella digital.

La autenticación en seguridad informática, cómo veremos más adelante, es un elemento fundamental, porque, en principio, garantiza que quien accede al sistema es realmente quien dice ser.

- ¿Qué es la autorización?

Finalmente, la autorización es la acción de especificar qué derechos y privilegios de acceso tiene una persona. La autorización puede o no depender de la identificación y la autenticación.

Tras esta explicación seguramente ya podéis ver cuál es la diferencia entre autenticar y autorizar, o entre identificar y autenticar, y que en realidad, y cómo veremos en el siguiente punto, si bien la autorización puede no requerir de un proceso de identificación y autenticación, no se puede hablar de identificación sin autenticación y viceversa (no, estos conceptos y procesos son complementarios y realmente nunca hablamos de autenticación vs identificación).

En cualquier caso, para dejar claro los tres conceptos, veamos un ejemplo:

Cuando vas a acceder a una cuenta en una red social, el primer paso es identificarse, para lo que deberemos introducir o bien el nombre de usuario o bien una dirección de correo electrónico. Después se nos pedirá introducir una contraseña, procediendo así a la autenticación si usuario y contraseña coinciden. Si además, tenemos activada la autenticación multifactor, se nos pedirá un segundo factor de autenticación (puede ser un código enviado por SMS a nuestro móvil). Finalmente, una vez se ha realizado la identificación y la autenticación, el sistema nos autorizará a acceder a nuestro perfil y realizar diferentes acciones (publicar posts, comentarios, imágenes, dar «me gusta», etc.).

Identificación, autenticación y autorización, tres partes de un todo

Cómo hemos venido diciendo, identificación, autenticación y autorización están estrechamente relacionadas y forman, generalmente, tres partes de un todo, especialmente en el campo de la seguridad de la información.

Cómo habéis visto en el ejemplo del punto anterior, la identificación y la autenticación en seguridad informática son clave, porque a través de ellas se evita que terceros no autorizados puedan acceder a sistemas o datos confidenciales. Junto a la autorización, es posible, además, crear un sistema de privilegios y roles vinculado al identificador, es decir, se puede gestionar el nivel de acceso a recursos y datos de los miembros de una organización.

Por ejemplo, en una empresa no todos los empleados deben tener acceso a la base de datos de fichas de clientes, de manera que a los identificadores de los empleados para acceder al sistema se les vinculará un nivel de autorización en base su puesto y actividad en la empresa.

En ese sentido, identificación, autenticación y autorización se convierten en una medida de seguridad más.

Identificación, autenticación y autorización en la protección de datos

En la protección de datos, cómo podéis imaginar, la identificación, autenticación y autorización son elementos clave para asegurar que solo personas con la autorización debida acceden a los datos personales que maneja y trata una empresa. Cómo decíamos, son parte de las medidas de seguridad técnicas, pero también organizativas (los niveles de autorización basados en roles o privilegios entrarían aquí), que debe implementar una empresa para evitar que terceros no autorizados puedan tener acceso a la información personal de clientes, empleados, proveedores, etc.

Además, la identificación y los factores de autenticación pueden considerarse también datos personales, en tanto cuanto permiten identificar a una persona, por lo que las medidas de protección de datos también debe extenderse a estos elementos (por ejemplo, mediante el cifrado de la base de datos de empleados y/o usuarios).

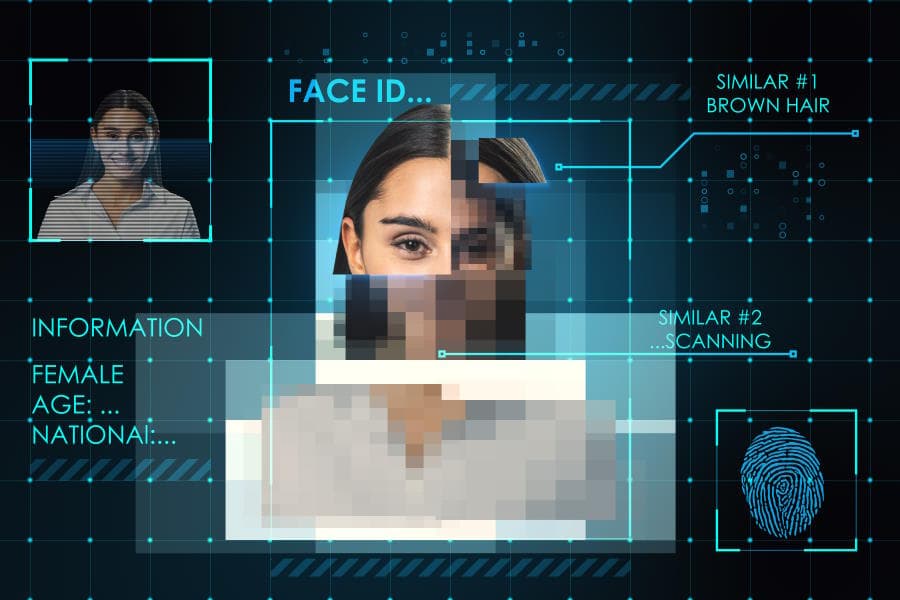

Identificación y autenticación y los datos biométricos

Finalmente, cabe señalar que cada vez es más habitual el uso de sistemas de identificación y autenticación basados en datos biométricos (como los lectores de huellas digitales o el reconocimiento facial). En ese sentido, y si la empresa está pensando en adoptar este tipo de sistemas, es importante tener en cuenta que los datos biométricos, cuando se usan para la autenticación de personas, tienen consideración de datos personales de categorías especiales (art. 9 del RGPD) y que es necesario aplicar ciertas medidas de protección de datos (evaluación de impacto, consentimiento expreso, existencia de una ley o normativa previa que lo contemple), así como determinar la proporcionalidad e idoneidad de la medida.

Hay que tener en cuenta que el CEPD considera el uso de datos biométricos para la autenticación, una medida excesiva e intrusiva, que puede entrar en conflicto con los derechos y libertades de los interesados, por lo que es fundamental someterla antes a ese juicio de idoneidad y proporcionalidad, es decir, si la medida es necesaria y no existe otra alternativa menos intrusiva para alcanzar la finalidad perseguida y si los beneficios obtenidos son mayores que los perjuicios causados a los derechos y libertades de los interesados.

En cualquier caso, antes de implementar un sistema de autenticación biométrico, es recomendable consultar con un profesional de protección de datos la idoneidad de hacerlo en base a la normativa de protección de datos.

Escribe aquí tu comentario