El uso de datos anonimizados es una posibilidad que tienen las empresas para tratar la información cumpliendo lo establecido en el RGPD para garantizar la privacidad de las personas.

Seguro que casi todos hemos oído hablar de ese concepto, pero ¿sabes qué es la anonimización?

A continuación te lo explico.

¿Qué es la anonimización de datos personales?

En la sociedad actual los datos personales son un recurso fundamental para la toma de decisiones por parte de las empresas y administraciones. Pero siempre debe respetarse la privacidad y la protección de datos de las personas.

De ahí que la anonimización sea fundamental para asegurar el desarrollo de la sociedad de la información sin perjudicar el derecho a la protección de datos.

Por tanto, la anonimización es la fórmula por la que se eliminan las posibilidades de identificar a una persona. La finalidad es ofrecer mayores garantías de privacidad a las personas.

Con el proceso de anonimización se pretenden eliminar o reducir al mínimo los riesgos de reidentificación de los titulares de los datos pero sin distorsionar ese tratamiento. Se trata de una herramienta con la que se reducen los riesgos asociados a los tratamientos masivos de datos ya que se oculta información sensible y divulgarla sin infringir el derecho a la protección de datos de los titulares de los mismos.

Desde la entrada en vigor del RGPD ha surgido un principio nuevo que es la responsabilidad proactiva. Y dentro de esa responsabilidad, aparecen métodos como la anonimización de los datos personales.

Principios de la anonimización

A la hora de establecer un proceso de anonimización debemos tener en cuenta los siguientes principios:

Proactividad

La anonimización persigue la protección de la privacidad y esto debe hacerse desde el comienzo del diseño del sistema de información o producto usado en el proceso de anonimización. Deben aplicarse todas las medidas necesarias para garantizar esa privacidad a priori, nunca a posteriori.

Al iniciar un proceso de anonimización debemos clasificar los datos de los que disponemos y establecer una escala según la sensibilidad de esos datos que nos servirá de referencia.

Un ejemplo: podemos clasificar la información en tres niveles, microdatos, datos de identificación indirecta y datos sensibles. A cada nivel le daremos un valor que conocerán todos los implicados en el proceso de anonimización.

Privacidad por defecto

Al diseñar un sistema de información es esencial garantizar la confidencialidad de los interesados. Por eso, desde el principio deben determinarse los datos que se mantendrán anonimizados.

Privacidad objetiva

En el proceso de anonimización existirá un riesgo residual de reidentificación que debe ser asumido por el responsable del tratamiento y también debe ser comunicado a los destinatarios de esos datos anonimizados.

Plena funcionalidad

Debe tenerse en cuenta la utilidad final de los datos anonimizados para garantizar que no exista distorsión en relación con los datos no anonimizados. Así se asegurará que esos datos anonimizados son útiles.

Privacidad en el ciclo de vida de la información

En el proceso de anonimización se eliminarán los datos identificativos que no se consideren necesarios y no fuera posible anonimizar.

Información y formación

El personal encargado de realizar el proceso de anonimización y de tratar esa información anonimizada debe tener la adecuada información y formación sobre sus obligaciones.

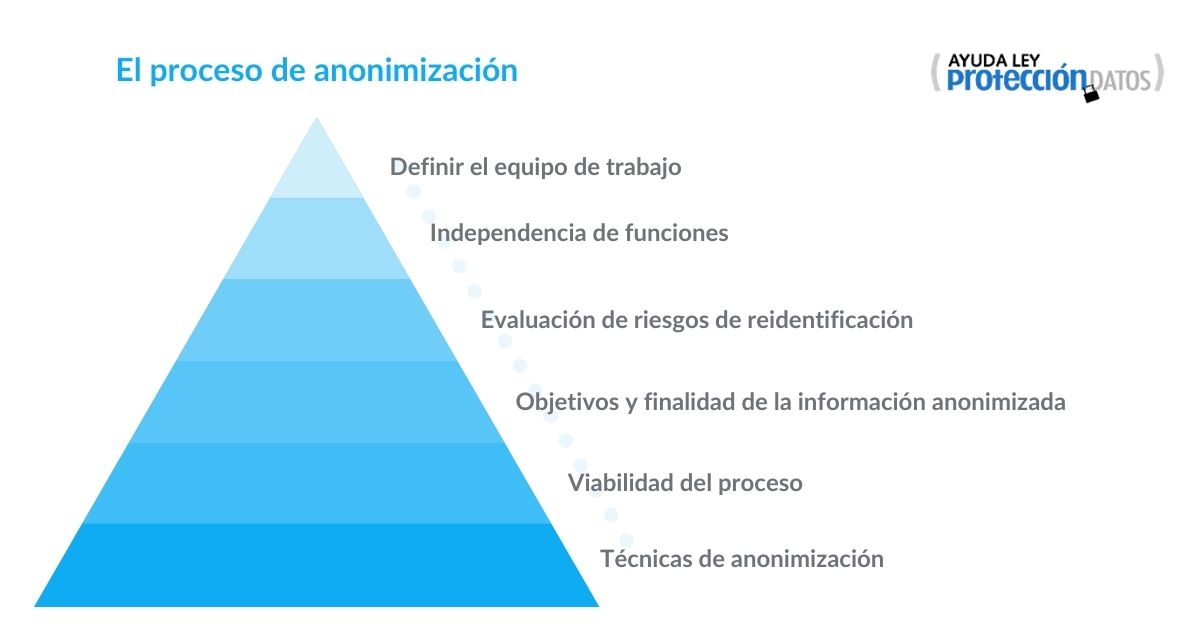

Fases en la anonimización de datos

Es recomendable establecer un protocolo de actuación a la hora de diseñar un proceso de anonimización que incluya las siguientes fases.

Definir el equipo de trabajo

Al establecer el proceso de anonimización deben definirse las funciones del personal según su rol en el proceso. En ese proceso de anonimización estarán implicados:

- Responsable del tratamiento

- Delegado de Protección de datos

- Destinatario de la información anonimizada

- Equipo de seguridad de la información

- Personal de evaluación de riesgos

- Equipo de preanonimización y equipo de anonimización.

Deberán definirse la funciones que corresponden a cada uno de estos implicados para que cada uno actúe con independencia y en el ámbito de sus competencias.

Algunas de las funciones correspondientes a cada uno de los implicados anteriores son:

- Responsable del tratamiento: dictaminar sobre la finalidad y objetivos de la información.

- DPO: efectuar evaluaciones de impacto sobre el proceso de anonimización, asegurar la realización del proceso, realizar auditorías de cumplimiento o encargarse de las solicitudes de información de los afectados sobre la anonimización de sus datos.

- Destinatarios de la información anonimizada: disponen los requisitos de la información según los objetivos a los que se destine la misma.

- Equipo de seguridad de la información: es el encargado de garantizar el cumplimiento de las medidas de seguridad necesarias para proteger la información anonimizada y de analizar la EIPD realizada para reducir los riesgos.

- Personal de evaluación de riesgos: realizará auditorías del proceso de anonimización y análisis de riesgos y efectuará pruebas de seguridad informática para garantizar la fortaleza de ese proceso.

- Equipo de preanonimización y equipo de anonimización: son quienes determinan la información que debe anonimizarse y establecen las técnicas de anonimización.

Independencia de funciones

Debe tenerse en cuenta el principio de independencia profesional, de forma que cada equipo realice las funciones asignadas y evitar que una persona pueda realizar funciones diferentes.

Para ello es recomendable elaborar un documento donde aparezcan definidas las funciones de cada persona implicada. Si no fuera posible una independencia de funciones se indicará en el documento alegando los motivos por los que no es posible.

Evaluación de riesgos de reidentificación

Debe realizarse un análisis de riesgos del proceso de anonimización para gestionar los riesgos que resulten del mismo con la aplicación de medidas técnicas y organizativas adecuadas. Siempre existirá alguna posibilidad de reidentificación que debe intentar reducirse.

La realización de ese análisis de riesgos y el uso de medios adecuados para la anonimización de los datos serán esenciales para proteger la privacidad de la información y garantizar los principios que rigen la protección de datos.

Las fases de esa Evaluación de impacto serán:

- Identificación de la información que será objeto de anonimización

- Creación del equipo de trabajo

- Identificación de los riesgos

- Valoración de los riesgos

- Establecer las salvaguardas

- Cuantificar el impacto

- Informe de riesgos

- Determinar el umbral de riesgos aceptable

- Gestión de los riesgos asumibles

- Informe final

- Revisión de riesgos

Objetivos y finalidad de la información anonimizada

Deberán determinarse los objetivos a cumplir por la información anonimizada según los intereses de los destinatarios. Si esa información va a tener un uso restringido, se establecerán acuerdos de confidencialidad que el destinatario debe cumplir para garantizar la privacidad.

Viabilidad del proceso

Un equipo de expertos elaborará un informe sobre la viabilidad de esa anonimización donde se establecerán los motivos y las condiciones para la anonimización.

Técnicas de anonimización

Dentro de las técnicas existentes para anonimizar los datos podemos destacar las siguientes.

Enmascarar los datos

Esta técnica consiste en eliminar los identificadores personales como nombres del resto de la información. De esa forma existe un conjunto de información donde no se puede identificar a una persona concreta. Esto puede hacerse de dos formas:

- Eliminación parcial de datos: se eliminan por ejemplo los nombres y direcciones pero se mantiene otros datos como fechas de nacimiento.

- Cuarentena de datos: se facilitan al destinatario datos con los que no tiene la posibilidad de conseguir identificar a una persona. Por ejemplo, números de referencia.

Esta técnica supone un riesgo ya que los datos identificativos anónimos siguen existiendo individualmente.

Seudoanonimización

La seudonimización, pseudonimato o pseudoanonimato se define en el RGPD de la siguiente manera:

El tratamiento de datos personales de manera tal que ya no puedan atribuirse a un interesado sin utilizar información adicional, siempre que dicha información adicional figure por separado y esté sujeta a medidas técnicas y organizativas destinadas a garantizar que los datos personales no se atribuyan a una persona física identificada o identificable.

La seudonimización puede hacerse:

- Asignando un único seudónimo a cada objeto de la información personal identificable.

- Ese seudónimo reemplaza a datos identificativos como el DNI, cuenta bancaria, etc.

- En caso de usar seudónimos para un uso externo, estos deben ser diferentes de los utilizados en el uso interno.

- Para realizar la seudoanonimización se utilizarán técnicas criptográficas.

Algoritmos de Hash

Podemos definir los algoritmos de hash como un sistema que, aplicado a un dato concreto, genera una clave única que se usa para representar a ese dato. Es decir, esa clave reemplaza al dato original y hace casi imposible que pueda reconstruirse ese dato original.

Se trata de una operación matemática de un solo sentido. Esto significa que, partiendo de un mismo dato, obtendremos siempre la misma clave. Pero partiendo de la misma clave no podremos obtener nunca el mismo dato original. Por eso se garantiza la confidencialidad de los datos.

Sin embargo, datos como el número de teléfono o el código postal de una persona a los que se ha aplicado un algoritmo de hash pueden ser identificados sencillamente con un programa informático que genere cifras consecutivas y sus claves correspondientes. Por eso al uso de algoritmos de hash habría que añadir sistemas criptográficos que garanticen el secreto de la clave que se ha generado.

Cifrado

Los algoritmos de cifrado homomórficos permiten que puedan efectuarse operaciones con datos cifrados con el mismo resultado que si esas operaciones se realizasen con datos sin cifrar. Esos resultados estarán cifrados pero el usuario puede descifrarlos con la clave adecuada.

Con este sistema se posibilita el tratamiento de datos anonimizados garantizando su privacidad, ya que esos datos solo podrán ser conocidos por quienes tengan las claves para descifrarlos.

Reducción de datos

Consiste en reducir el número de datos originales sin modificar los mismos. Puede hacerse mediante:

- Supresión de datos sensibles que pueden ser identificadores directos

- Supresión de registros que permitan que los sujetos sigan siendo identificables

- Agrupar varias categorías de datos en una única categoría para reducir las posibilidades de reidentificación

- Eliminar registros de datos que permitan identificar a los sujetos

La anonimización, independientemente de la técnica aplicada, producirá siempre una cierta distorsión entre los datos anonimizados y los no anonimizados. Esto se denomina «diferencial de privacidad» y debe cuantificarse y asumirse dentro de la finalidad para la que vayan a utilizarse los datos anonimizados.

Espero haberte dejado un poco más claro en qué consiste la anonimización de datos personales. De todas formas, si tienes cualquier duda, estaré encantada de ayudarte.

Escribe aquí tu comentario