La seguridad es una sensación de total confianza que como tal no existe en los negocios.

Todas las empresas, independientemente de su tamaño, trayectoria o sector, deben estar preparadas, protegerse y saber cómo reaccionar ante posibles incidentes que pudieran dañar la capacidad productiva, operativa o de reputación, haciendo peligrar la continuidad de la marca. Para hacer frente a esta imposible ausencia de riesgo es que necesitas de un Plan de Contingencia que contemple todos los peligros posibles.

¿Qué es un Plan de Contingencia?

Son los mecanismos que ayudarán a su compañía a establecer un período de recuperación mínimo ante cualquier eventualidad, de manera que sea posible reestablecer la normal actividad en un plazo de tiempo que no suponga comprometer la rentabilidad y productividad de su negocio.

Un plan de contingencia es un conjunto de procedimientos alternativos a la operatividad normal de cada institución.

Su finalidad es la de permitir el funcionamiento de esta, aun cuando alguna de sus funciones deje de hacerlo por culpa de algún incidente tanto interno como ajeno a la organización.

Todas las instituciones deberían contar con un plan de contingencia actualizado, valiosa herramienta en general basada en un análisis de riesgos.

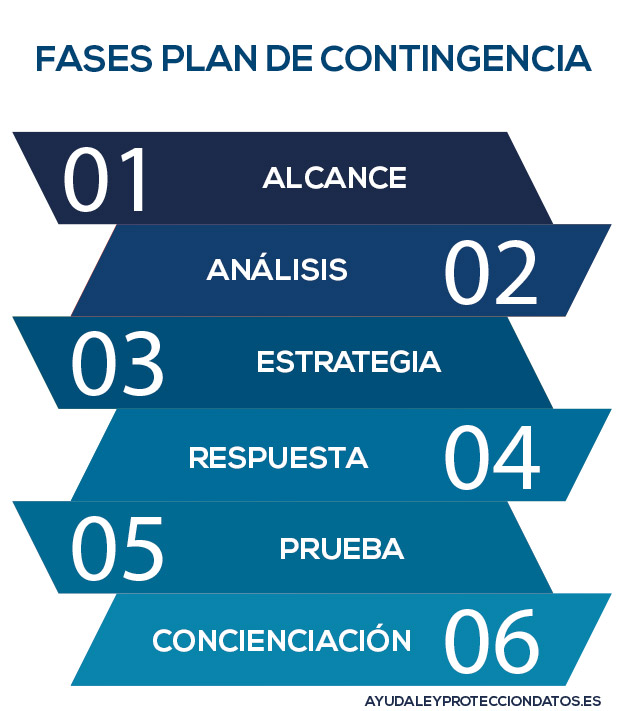

¿Por qué fases transcurre todo plan de contingencia y continuidad de negocio?

Fase de Alcance

Esta fase de alcance es la más rápida y sencilla y ayudará a la organización a conocer la viabilidad, coste y magnitud del proyecto que se va a abordar, implicando en ello a empleados, sistemas informáticos, activos de información y demás procesos, centrándose en lo más crítico, lo que en caso de pérdida, impacte más en la compañía.

Dependiendo del tamaño de la empresa, suele ser recomendable empezar por aquellas áreas o departamentos de mayor importancia para posteriormente ir ampliando poco a poco el plan de continuidad a toda la organización.

Por todo esto, siempre será fundamental contar con el compromiso e implicación de la alta dirección de la empresa.

Fase de Análisis

Durante esta fase obtenemos toda la información necesaria para establecer los procesos de negocio críticos, los activos que les dan soporte y cuáles son las necesidades temporales y de recursos, permitiéndonos así abordar con garantías las posteriores fases.

Reunirse con los usuarios finales del proceso elegido para el alcance, nos dará un resultado lo más cercano posible a la realidad.

También es importante recopilar toda la información posible sobre las aplicaciones, ya que así podemos obtener detalle de su funcionamiento, si cuenta con soporte técnico, tiempo de respuesta del proveedor, si se realizan copias de seguridad…

En esta fase, también se abordará el impacto sobre el negocio y los análisis de riesgos, determinando las amenazas y la probabilidad de impacto de las mismas.

Finalmente se generará un plan de tratamiento de riesgos en el que se determinan soluciones específicas para cada medida adoptada.

Fase de definición de la estrategia

Una vez conocidos los procesos críticos del negocio, los recursos implicados, los tiempos de recuperación y los riesgos, es cuando será posible determinar qué estrategias seguir para evitar que una contingencia degrade el sistema de la empresa.

También existe la necesidad de determinar si en caso de desastre, va a ser posible recuperar los activos de la compañía en el tiempo necesario. En aquellos casos en los que no sea así, será de obligado cumplimiento la implementación de diversas estrategias de recuperación.

Fase de Respuesta

A partir de las estrategias de recuperación elegidas en la fase anterior, se realizará una selección para implantar las iniciativas necesarias, documentando el Plan de Crisis y las respectivas directrices para la recuperación de los entornos.

El plan de crisis evitará la toma de decisiones incorrectas o improvisadas y contiene los siguientes elementos:

- Condiciones para definir cuándo declarar una situación de crisis.

- Personal para activar y gestionar el Plan de Crisis.

- Niveles de priorización en la recuperación de la infraestructura de la organización.

- Datos de contacto del personal implicado en la Crisis.

- Requisitos temporales de puesta en marcha.

- Planes operativos y flujos de toma de decisiones.

Fase de Prueba

A partir de la infraestructura tecnológica de nuestra empresa es cuando se desarrollan los planes de prueba y mantenimiento.

Es necesario llevar a cabo diferentes pruebas, al menos anualmente, sobre los entornos definidos en el alcance. Estas pruebas deben tener en cuenta al personal técnico, personal externo y usuarios implicados en la prueba, además de llevar una descripción, fecha de realización y resultados esperados.

Tras la finalización de la prueba se elaborará el correspondiente informe que recoja los resultados y describa las posibles incidencias surgidas. Finalmente, ya sólo quedará realizar comprobaciones periódicas para verificar que todo esté en orden.

Fase de Concienciación

En esta última fase, es necesario que tanto el personal técnico como los empleados de la compañía implicados en el alcance, conozcan qué es, qué supone y qué se espera del Plan de Continuidad de Negocio establecido.

Se deberá tomar conciencia sobre el plan de Crisis, estrategias de recuperación, impacto sobre el negocio, responsabilidades…

Para finalizar debemos tener presente que sería de gran ayuda realizar formación al personal implicado en el Plan de Continuidad de Negocio.

Sin un plan de contingencia nos hubiera sido imposible reinstalar 45.000 máquinas, 4000 servidores y más de 2500 aplicaciones en menos de 10 días.

¿Qué beneficios nos aportan estos planes?

- Permiten mantener unos niveles de servicio en los límites definidos.

- En caso de desastres, son una garantía para establecer períodos de recuperación mínimos.

- Llevar un registro de actividad y de alertas para saber por qué se han originado estos incidentes y los daños que han provocado.

- Ayudan a recuperar la situación inicial antes de que se produzca cualquier incidente de seguridad.

- Evitan que las actividades de la empresa se interrumpan, reduciendo así el riesgo de pérdidas financieras para la compañía.

- Utilizar infraestructuras externas a la empresa que sirvan como respaldo.

- Conservar la marca e imagen de la compañía y conseguir que los empleados, clientes y proveedores sigan confiando en los productos y servicios de la empresa.

- Cumplir con las obligaciones legales vigentes en cada momento.

- Lograr mejores condiciones a la hora de contratar cualquier tipo de seguro para nuestro negocio.

- Crean conciencia sobre formas útiles de mejorar áreas de la empresa que anteriormente no se habían tenido en cuenta.

- Muestra a los inversores y accionistas que se toma en serio su negocio, manteniendo la actividad y productividad sin importar cuantas dificultades surjan.

“ Ser conocido como una empresa confiable siempre es bueno para los negocios”

En el mundo de las TIC (Tecnologías de la Información y la Comunicación) tenemos la norma ISO 27001 que ofrece herramientas que tienen como objetivo, facilitar a las empresas la implementación de estos planes de contingencia y continuidad gracias al SGSI (Sistema de Gestión de Seguridad de la Información).

Planes de contingencia y continuidad basados en un SGSI

Recomendado para cualquier tipo de empresa, independientemente de su tamaño, sector, ubicación… siempre que utilice un Sistema de Gestión de Seguridad de la Información según normativa ISO 27001.

Para su implementación se utilizarán una serie de pilares (listados a continuación) que garanticen la disponibilidad de las infraestructuras de comunicaciones de las empresas para que no se detenga la actividad del negocio ante un incidente:

Copias de seguridad

Su misión es la de facilitar la recuperación de información, configuraciones, sistemas operativos, etc. en caso de pérdida accidental o intencionada o ante cualquier incidente de seguridad.

Se realizan periódicamente, con frecuencia que puede ir desde minutos hasta días o semanas y generalmente se suelen hacer de manera automatizada.

Borrado seguro de la información

No sólo para cumplir con la Ley será necesario destruir la información de forma segura, sino también cuando queramos borrar datos privados o confidenciales de equipos que ya no se vayan a utilizar más.

La norma ISO 15713 es la encargada de definir un código de buenas prácticas para la gestión, control y destrucción de documentos confidenciales y datos de carácter personal en cualquier tipo de soporte.

Existen múltiples herramientas -gratuitas y de pago- para realizar un formateo completo de varias pasadas (2 o 3) que será más que suficiente para eliminar de forma segura la información.

No obstante empresas que tratan datos altamente sensibles tales como información clasificada recurren a otras alternativas más fiables como la desmagnetización y la destrucción física del soporte de almacenamiento.

Recuperación de datos

Sirve para recuperar toda la información que pudiera ser almacenada tanto en discos duros como en medios extraíbles, sistemas raid y demás soportes, en caso de que se produzca un incidente de seguridad tanto a nivel lógico como a nivel físico.

Para la recuperación lógica de la información tenemos diferentes programas informáticos, pero si la recuperación ha de realizarse a nivel físico es necesario externalizar el servicio en terceras empresas que disponen de máquinas y personal altamente cualificado para estos casos.

Archivo de datos

Funcionan a modo de almacenaje y se utilizan para preservar documentos o correos electrónicos que han de ser accesibles durante largos períodos de tiempo.

Infraestructuras

Técnicas y herramientas destinadas a facilitar el despliegue rápido de la infraestructura de la organización, ya que se encuentra respaldada en caso de pérdida.

De esta manera se consigue disminuir el tiempo de interrupción de la actividad de la empresa.

Virtualización

Tecnología que engloba diferentes mecanismos que incrementan la seguridad de los sistemas.

La virtualización se puede aplicar a aplicaciones, servidores, almacenamiento y redes, permitiendo un mejor y más rápido aprovisionamiento de aplicaciones y recursos ante desastres, consiguiendo así una mayor eficiencia y reducción de costes gracias también a la escalabilidad que aporta.

Gestión y control del tráfico

Permite a la compañía tener el control en tiempo real del tráfico saliente y entrante de la red.De esta forma se realiza un control de las infraestructuras de comunicaciones vigilando el correcto uso del ancho de banda basándonos en la política de seguridad establecida por la organización.

Mediante herramientas específicas será posible bloquear y limitar el tráfico P2P, mensajería instantánea, VOIP y otras muchas aplicaciones que hacen uso de la red, limitando así el acceso de usuarios a dichos servicios a la vez que se controla la información que se transmite.

Monitorización

Se centra en la vigilancia -en tiempo real- de las infraestructuras de comunicación, pudiendo detectar una utilización inadecuada de servicios, fallos en el sistema, sobrecargas, averías…

La gran mayoría de herramientas de monitorización activan alarmas de forma automática cuando se superan unos umbrales de detección previamente definidos.

Se deben generar informes con los que poder tomar decisiones oportunas.

Recuperación de sistemas

Conjunto de herramientas y servicios que ante un incidente de seguridad, hacen posible una rápida recuperación de los equipos, servidores, aplicaciones…

Es de gran ayuda la utilización de arquitecturas de virtualización para lograr una rápida y eficaz restauración de estos sistemas.

Calidad de Servicio

También conocido como QoS, es el conjunto de requisitos mínimos que la red debe cumplir para asegurar un nivel de servicio adecuado a la hora de transmitir datos.

Permite a los programas optimizar el ancho de banda de la red en tiempo real teniendo como objetivo dar un buen servicio de red mediante la gestión de paquetes, priorizando así determinadas aplicaciones o protocolos.

No es un mecanismo que implique seguridad en sí mismo, sin embargo contribuye a que se garantice la disponibilidad de todos los servicios como mecanismos de control del tráfico.

Para finalizar y a modo de ejemplo, le dejamos con un breve y sencillo vídeo en el que comprenderá la importancia que tiene implantar un plan de contingencia y continuidad en su negocio.

Escribe aquí tu comentario